VPC VPN 接続

- VPC VPN 接続は、オンプレミスデータセンターを AWS に拡張するために使用されます。

- VPC VPN 接続は、オンプレミスのコンピュータ/サービスから AWS へのセキュアな IPSec 接続を提供します。

- AWS ハードウェア VPN

- 接続は、VPC とリモートネットワーク間の IPSec、ハードウェア VPN 接続を作成することによって確立できます。

- VPN 接続の AWS 側では、仮想プライベートゲートウェイ (VGW) は、自動フェールオーバー用に2つの VPN エンドポイントを提供します。

- 顧客側では、VPN 接続のリモート側の物理デバイスまたはソフトウェアアプリケーションである、カスタマーゲートウェイ (CGW) を構成する必要があります。

- AWS ダイレクトコネクト

- AWS ダイレクトコネクトは、リモートネットワークから VPC への専用プライベート接続を提供します。

- ダイレクトコネクトは、AWS ハードウェア VPN 接続と組み合わせて、IPsec で暗号化された接続を作成することができます

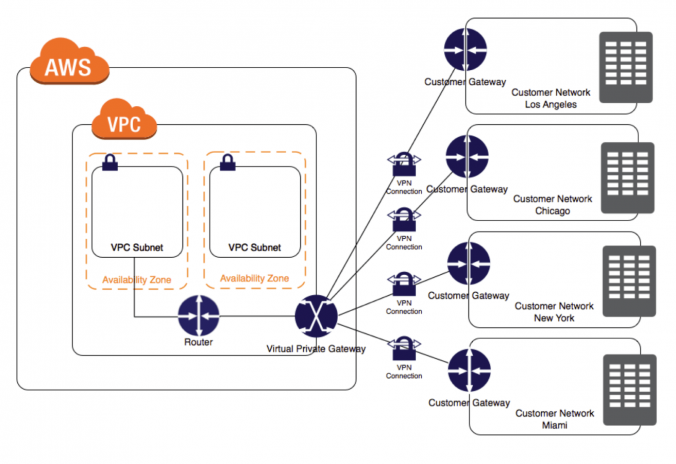

- AWS VPN CloudHub

- 複数のブランチオフィスなど、複数のリモートネットワークについては、VPC 経由でマルチ AWS ハードウェア VPN 接続を作成し、これらのネットワーク間の通信を可能にします。

- ソフトウェア VPN

- VPN 接続は、VPC の EC2 インスタンスで OpenVPN アプライアンスのようなソフトウェア VPN を実行することによってセットアップできます。

- AWS は、ソフトウェア VPN アプライアンスを提供または保守しません。ただし、パートナーとオープンソースコミュニティによって提供される製品の範囲があります。

ハードウェア VPN 接続

VPN コンポーネント

- 仮想プライベートゲートウェイ – VGW

- 仮想プライベートゲートウェイは、VPN 接続の AWS 側の VPN コンセントレータです。

- カスタマーゲートウェイ – CGW

- カスタマーゲートウェイは、VPN 接続の顧客側の物理デバイスまたはソフトウェアアプリケーションです。

- VPN 接続が作成されると、VPN 接続のリモート側からトラフィックが生成されるときに VPN トンネルが発生します。

- VGW はイニシエータではありません。CGW はトンネルを開始する必要があります

- VPN 接続に構成に応じてアイドル時間(通常10秒)が発生すると、トンネルがダウンする可能性があります。これを防ぐために、キープアライブ ping を生成するネットワーク監視ツール。例えば、 IP SLAを使用します。

VPN 構成

- VPC には、接続された仮想プライベートゲートウェイがあり、リモートネットワークにはカスタマーゲートウェイが含まれており、VPN 接続を有効にするように構成する必要があります。

- リモートネットワークの VPC からのトラフィックが仮想プライベートゲートウェイにルーティングされるように、ルーティングをセットアップする必要があります。

- 各 VPN には、1つの障害点ではないように、顧客ルーターで構成できる2つのトンネルが関連付けられています

- 単一の VPC への複数の VPN 接続を作成でき、2つ目の CGW を構成して、同じ外部の場所への冗長接続を作成したり、複数の地理的な場所への VPN 接続を作成することができます。

VPN ルーティングオプション

- VPN 接続の場合、サブネットのルートテーブルは、使用する予定のルーティングの種類 (動的な静的) で更新する必要があります。

- ルートテーブルによって、ネットワークトラフィックの指示が決まります。VPN 接続宛てのトラフィックは、仮想プライベートゲートウェイにルーティングされる必要があります。

- ルーティングの種類は、VPN デバイスの作成とモデルによって異なります。

- 静的ルーティング

- デバイスが BGP をサポートしていない場合は、静的ルーティングを指定します。

- 静的ルーティングを使用すると、仮想プライベートゲートウェイに通信する必要があるルート (IP プレフィックス) を指定できます。

- BGP をサポートしていないデバイスは、必要に応じて2番目のトンネルへのフェイルオーバーを支援するヘルスチェックも実行できます。

- BGP 動的ルーティング

- VPN デバイスがボーダーゲートウェイプロトコル (BGP) をサポートしている場合は、VPN 接続を使用して動的ルーティングを指定します。

- BGP デバイスを使用する場合、デバイスは自動検出に BGP を使用し、そのルートを仮想プライベートゲートウェイにアドバタイズするため、静的ルートを VPN 接続に指定する必要はありません。

- BGP プロトコルは、最初のトンネルがダウンした場合に2番目の VPN トンネルへのフェイルオーバーを支援する堅牢な活性検出チェックを提供するため、BGP 対応デバイスを推奨します。

- 静的ルーティング

- 仮想プライベートゲートウェイに知られている IP プレフィックスのみが、BGP アドバタイズまたは静的ルートエントリを通じて、VPC からトラフィックを受信できます。

- 仮想プライベートゲートウェイは、アドバタイズされた BGP、静的ルートエントリ、またはその接続した VPC CIDR の外部にある他のトラフィックをルーティングしません。

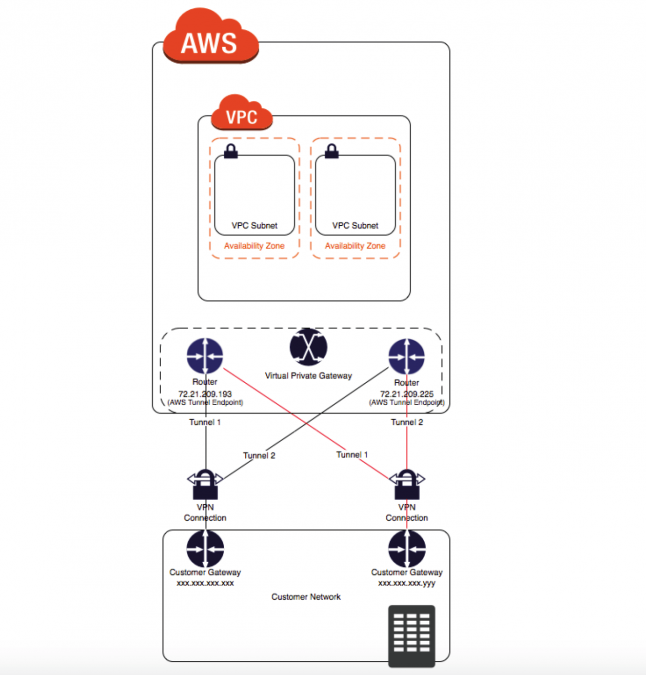

VPN 接続の冗長性

- VPN 接続は、顧客ネットワークを VPC に接続するために使用されます。

- 各 VPN 接続には2つのトンネルがあり、VPN 接続のいずれかが使用できなくなった場合の接続を確保するために、各トンネルは一意の仮想プライベートゲートウェイパブリック IP アドレスを使用します。

- 両方のトンネルは冗長性のために構成する必要があります。

- 1つのトンネルが使用できなくなった場合、メンテナンスなどのために、ネットワークトラフィックは、その特定の VPN 接続の利用可能なトンネルに自動的にルーティングされます。

- カスタマーゲートウェイが使用できなくなった場合に接続が失われないようにするには、2番目のカスタマーゲートウェイを使用して、VPC および仮想プライベートゲートウェイに対して第2の VPN 接続をセットアップします。

- 2番目の VPN 接続のカスタマーゲートウェイ IP アドレスは、パブリックにアクセスできる必要があります。

- 冗長な VPN 接続と CGW を使用することにより、2番目のカスタマーゲートウェイの VPN 接続を介してトラフィックが流れ続ける間、顧客ゲートウェイのいずれかのメンテナンスを実行できます。

- ボーダーゲートウェイプロトコル (BGP) を使用して動的にルーティングされた VPN 接続は、お客様のゲートウェイと仮想プライベートゲートウェイの間でルーティング情報を交換する場合に使用することをお勧めします。

- 静的にルーティングされた VPN 接続では、顧客ゲートウェイ側にネットワークを入力するための静的ルートが必要です。

- BGP アドバタイズおよび静的に入力されたルート情報により、両側のゲートウェイは、使用可能なトンネルを特定し、障害が発生した場合にトラフィックをルーティングできます。

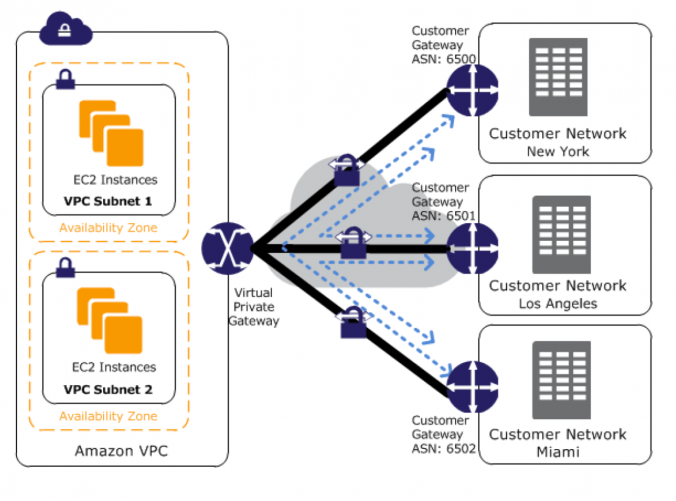

VPN CloudHub

- VPN CloudHub を使用すると、複数の VPN 接続がある場合にサイト間で安全な通信を行うことができます。

- VPN CloudHub は、VPC の有無にかかわらず使用できる単純なハブアンドスポークモデルで動作します。

- 設計は、複数の支社と既存のインターネット接続を持つお客様に適しており、これらのリモートオフィス間のプライマリまたはバックアップ接続のための、便利で低コストのハブアンドスポークモデルを実装したいと思っています。

-

青い破線の VPN CloudHub アーキテクチャは、VPN 接続を介してルーティングされるリモートサイト間のネットワークトラフィックを示します。

- AWS VPN CloudHub には、複数のカスタマーゲートウェイを持つ仮想プライベートゲートウェイが必要です。

- 各カスタマーゲートウェイは、一意のボーダーゲートウェイプロトコル (BGP) 自律システム番号 (ASN) を使用する必要があります。

- カスタマーゲートウェイは、VPN 接続を介して適切なルート (BGP プレフィックス) をアドバタイズします。

- ルーティングアドバタイズを受信し、各 BGP ピアに再アドバタイズして、各サイトが他のサイトからデータを送受信できるようにします。

- 各スポークのルートには一意の ASN が必要であり、サイトには重複する IP 範囲がない必要があります。

- 各サイトは、標準の VPN 接続を使用しているかのように、VPC からデータを送受信することもできます。

- AWS ダイレクトコネクト接続を使用するサイトは、仮想プライベートゲートウェイにも AWS VPN CloudHub の一部になります。

- AWS VPN CloudHub を構成するには、

- ゲートウェイと ASN の一意のパブリック IP アドレスを持つ複数のカスタマーゲートウェイを作成できます。

- VPN 接続は、各カスタマーゲートウェイから共通の仮想プライベートゲートウェイに作成できます。

- 各 VPN 接続は、特定の BGP ルートをアドバタイズする必要があります。これは、VPN 接続の VPN 構成ファイル内のネットワークステートメントを使用して行われます。

AWS認定試験の練習問題

- 質問はインターネットから収集され、答えは自分の知識と理解に基づいてマークされます(これはあなたと異なる場合があります)。

- AWSサービスは毎日更新され、回答と質問はすぐに時代遅れになる可能性がありますので、それに応じて調査してください。

- AWSのアップデートのペースを追うためにAWS試験の質問は更新されないため、基礎となる機能が変更されても質問が更新されないことがあります。

- さらなるフィードバック、ディスカッション、修正を可能にします。

- 合計5つのオフィスがあり、従業員関連の情報はすべて AWS VPC インスタンスの下に保存されます。現在、すべてのオフィスで

VPN を使用して VPC 内のインスタンスを接続したいと考えています。次のうちどれを実装するのに役立ちますか?- データセンターと VPC の間に冗長なカスタマーゲートウェイを持つことができます。

- 複数の場所を AWS VPN CloudHub に接続することができます。

- ルートテーブルでは、5つの異なる静的 IP アドレスを定義する必要があります。

- 1 と 2

- 1、2、3

- 合計 15 のオフィスがあり、従業員関連の情報はすべて AWS VPC インスタンスの下に保存されます。現在、すべてのオフィスで

VPN を使用して VPC 内のインスタンスを接続したいと考えています。このシナリオではどのような問題がありますか?- 単一の VPC で1つ以上の VPN 接続を作成することはできません (作成できます)。

- 1つの VPC で10以上の VPN 接続を作成することはできません (ソフトリミットを延長できます)

- 複数の VPN 接続を作成する場合、仮想プライベートゲートウェイは、静的に割り当てられたルートを使用して、適切な VPN 接続にネットワークトラフィックを送信できません。(正しい接続にトラフィックをルーティングすることができます)

- 仮想プライベートゲートウェイが1つ以上の VPN の場合、静的に割り当てられたルートは構成できません。(構成可能)

- 上記のどれでもありません

- Amazon Simple Storage Service(S3)バケットから提供される複数のデータセンターと静的コンテンツにある既存のオンプレミスリソースに依存する高可用性アプリケーションをサポートするために、既存の2つのデータセンターをAWSに仮想的に拡張するよう求められました。 あなたの設計には現在、CGW と VGW の間にデュアルトンネル VPN 接続が含まれています。 ソリューションの可用性を高めるために、変更を検討する必要がある潜在的な単一障害点を表すアーキテクチャのコンポーネントはどれですか?

- 別のアベイラビリティーゾーンに他の VGW を追加し、別のデュアルトンネル VPN 接続を作成します。

- 別のデータセンターに他の CGW を追加し、別のデュアルトンネル VPN 接続を作成します。(リンク参照)

- 別のアベイラビリティーゾーンに2つ目の VGW を追加し、別のデータセンターで CGW を作成して、別のデュアルトンネルを構築します。

- 変更は必要ありません: ネットワークアーキテクチャは現在高可用性です。

- ファットクライアントアプリケーションのネットワーク接続を設計しています。 このアプリケーションは、ホテルの客室、カフェ、公共 Wi-Fi ホットスポット、およびインターネット上の他の場所から接続できる必要があるビジネストラベラー向けに設計されています。 インターネット上にアプリケーションを公開する必要はありません。 展開と運用コストを最小限に抑えながら、どのネットワーク設計が上記の要件を満たしていますか?[PROFESSIONAL]

- AWS ダイレクトコネクトを実装し、VPC へのプライベートインターフェイスを作成します。パブリックサブネットを作成し、アプリケーションサーバーをその中に配置します。(高いコストと展開を最小化しません)

- アプリケーションへのバックエンド接続を終了する SSL リスナを使用して、エラスティック負荷分散を実装します。(インターネットに公開する必要があります)

- IPsec VPN 接続を構成し、構成の詳細をユーザーに提供します。VPC でパブリックサブネットを作成し、アプリケーションサーバーをその中に配置します。(パブリックサブネット内のインスタンスはインターネットにアクセス可能です)

- VPC のパブリックサブネットで SSL VPN ソリューションを構成し、すべてのユーザーコンピュータに SSL VPN クライアントソフトウェアをインストールして構成します。VPC でプライベートサブネットを作成し、アプリケーションサーバーをその中に配置します。(コスト効果があり、プライベートサブネットでも可能)

- オンプレミスインフラストラクチャと Amazon VPC との間の接続ソリューションを設計しています。サーバーのオンプレミスが VPC インスタンスと通信します。インターネット経由で IPSec トンネルを確立します。VPN ゲートウェイを使用し、AWS でサポートされている IPsec トンネルを終了します 顧客のゲートウェイ。 上記で概説した IPSec トンネルを実装することで、次のどの目標を達成できますか? (4つの回答を選択)[PROFESSIONAL]

- 転送中のデータのエンドツーエンド保護

- エンドツーエンドの ID 認証

- インターネット経由でのデータ暗号化

- インターネット経由で転送中のデータの保護

- VPN ゲートウェイとカスタマーゲートウェイ間のピア ID 認証

- インターネットを介したデータ整合性の保護

- 現在開発中の開発チームは、夜間に6時間のビルドを行っており、大規模でほとんど利用されていないサーバーを使用して社内で時間をかけて拡張していますが、同じ日に起動された複数のビルドを AWS 上で継続的に展開する統合モデル。ただし、コスト、セキュリティ、およびオフサイトでは移動できない LDAP や電子メールサーバーなどの既存のオンプレミスアプリケーションとの統合方法については懸念されています。 開発環境にはソースコードリポジトリが必要です。ビルドを実行するための MySQL データベースリソースと、QA がビルドをピックアップするための格納場所を持つプロジェクト管理システム。 開発チームの要件を満たすために AWS のどのサービスの組み合わせをお勧めしますか?[PROFESSIONAL]

- A Bastion ホストオンプレミスからアクセスするためのVPNサーバーを実行するAmazon EC2インスタンス、接続されたAmazon EBSボリュームを持つAmazon EC2、Amazon EC2およびAmazon RDS、プロジェクト管理システム用の MySQL、ソースコードリポジトリおよびプロジェクト用の EIP ビルド・キュー用の Amazon SQL、ビルドを実行するための Amazon EC2インスタンス のAmazon Auto Scaling グループ、ビルド出力を送信するための Amazon Simple Email Service が含まれます。(BastionはVPN接続用ではないため、SESを使用しないでください)

- オンプレミスのソフトウェアアプリケーションとクラウドベースのストレージを安全に接続する AWS Storage Gateway、Amazon EBS ボリュームを伴うリソースコードリポジトリ用の Amazon EC2、プロジェクト管理システム用の Amazon EC2 と Amazon RDS MySQL、ソースコードリポジトリ用の EIP、プロジェクト管理システム、通知開始ビルド用の Amazon Simple Notification Service、ビルドを実行するための Amazon EC2 インスタンスの自動スケーリンググループ、ビルド出力用の

Amazon S3 が含まれます。(Storage Gateway は安全な接続性を提供しますが、依然として VPN が必要です。SNSだけではビルドを処理できません) - オンプレミスのソフトウェアアプリケーションとクラウドベースのストレージを安全に接続するための AWS Storage Gateway、Amazon EBS ボリュームを伴うリソースコードリポジトリ用の Amazon EC2、プロジェクト管理システム用の Amazon EC2

と Amazon RDS MySQL、ソースコードリポジトリ用の EIP、 プロジェクト管理システム、ビルドキュー用の Amazon SQS、ビルドを実行するための Amazon EC2 インスタンスの Amazon Elastic Map Reduce(EMR) クラスタ、ビルド出力用の Amazon CloudFrontが 含まれます。(Storage Gateway は安全な接続性を提供せず、VPN を必要とします。EMR は、通常の EC2 インスタンスが必要なため、ビルドを実行するのに理想的ではありません) - オンプレミスサーバーに VPN ゲートウェイを接続した VPC、Amazon EBS ボリュームが付いたソースコードリポジトリ用の Amazon EC2、プロジェクト管理システム用の Amazon EC2 および Amazon RDS MySQL、ソースコードリポジトリおよびプロジェクト管理システム用の EIP、ビルドキューの SQS、ビルドを実行する EC2 インスタンスの Auto Scaling グループ、ビルド出力の S3 があります。(安全な接続のためには VPN ゲートウェイが必要です。ビルドキューは SQS、ビルドは EC2)

リファレンス

Jayendra’s Blog

この記事は自己学習用に「AWS VPC VPN – CloudHub Connections – Certification(Jayendra’s Blogより)」を日本語に訳した記事です。

コメントを残す