VPC ピアリングの概要

- VPC ピア・リング接続は、プライベート IP アドレスを使用してそれらの間のトラフィックのルーティングを可能にする2つの VPC 間のネットワーク接続です。

- どちらの VPC のインスタンスも、同じネットワーク内にあるかのように相互に通信できます。

- VPC ピアリング接続は、独自の VPC 間、または1つのリージョン内の別の AWS アカウントの VPC との間で確立できます。

- AWS は VPC の既存のインフラストラクチャを使用して、VPC ピアリング接続を作成します。これはゲートウェイでも VPN 接続でもなく、物理的なハードウェアの別の部分には依存しません。通信または帯域幅のボトルネックの単一障害点はありません。

VPC ピアリングルールと制限事項

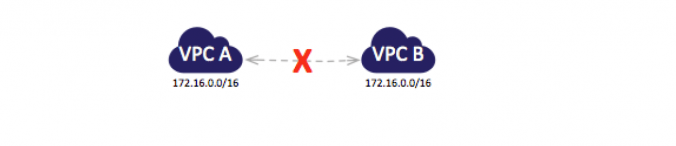

- VPC ピアリング接続は、一致または重複する CIDR ブロックを持つ VPC 間では作成できません。

-

異なるリージョンの VPC 間で VPC ピアリング接続を作成することはできません。(NOTE:VPCピアリングはリージョン間でサポートされるようになりました。)

-

VPC ピアリング接続は、VPC ごとに持つことができるアクティブおよび保留中の VPC ピアリング接続の数に制限があります。

-

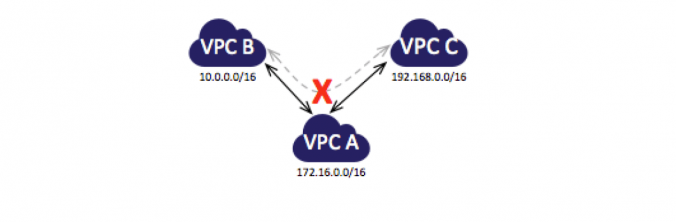

VPC ピアリングは、推移的なピアリング関係をサポートしていません VPC ピアリング接続では、自分の AWS アカウント内に完全に設定されていても、ピア VPC がピアリングできる他の VPC に VPC からアクセスすることはできません

-

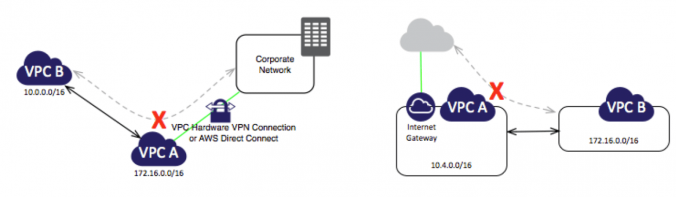

VPC ピアリングは、ゲートウェイまたはプライベート接続を介したエッジからエッジへのルーティングをサポートしていません

VPC ピアリング接続では、VPC はピア VPC が持つ他の接続にアクセスすることはできず、その逆もあります。ピア VPC に含めることができる接続 - 同じ2つの VPC 間で同時に確立できる VPC ピア接続は1つだけです。

- VPC ピア接続における最大転送単位 (MTU) は1500バイトです。

- プレースメントグループは、ピア VPC にまたがることができます。ただし、ピア VPC のインスタンス間で完全二分帯域幅は得られません。

- VPC ピア接続でのユニキャストリバースパス転送はサポートされていません。

- インスタンスのパブリック DNS ホスト名は、VPC を介してプライベート IP アドレスに解決されません。

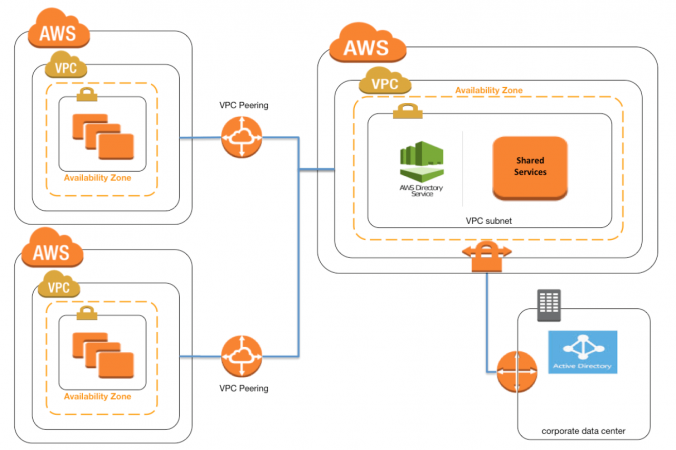

VPC ピアリングアーキテクチャ

- VPC ピアを適用して共有サービスを作成したり、オンプレミスインスタンスで認証を実行したりできます。

- これは、単一のアカウントまたは VPC への VPN 接続を制限するだけでなく、単一の接触点を作成するのに役立ちます。

AWS認定試験の練習問題

- 質問はインターネットから収集され、答えは自分の知識と理解に基づいてマークされます(これはあなたと異なる場合があります)。

- AWSサービスは毎日更新され、回答と質問はすぐに時代遅れになる可能性がありますので、それに応じて調査してください。

- AWSのアップデートのペースを追うためにAWS試験の質問は更新されないため、基礎となる機能が変更されても質問が更新されないことがあります。

- さらなるフィードバック、ディスカッション、修正を可能にします。

- 会社には、同じ地域に3つの VPC(Dev、Test、およびProd) が含まれている AWS アカウントがあります。 テストは Prod と Dev の両方にピアリングされます。 すべての VPC には重複しない CIDR ブロックがあります。 同社は、Dev から Prod へのマイナーなコードリリースを市場に出すスピードを上げるために推進したいと考えています。 会社がこれを達成するのに役立つ次のオプションはどれですか?

- 適切なルートと共に、製品と開発の間に新しいピア接続を作成します。

- ターゲットとしてピアリング接続を使用して、開発ルートテーブルに新しいエントリを作成します。

- 2番目のゲートウェイを Dev に接続します。ターゲットとしてゲートウェイを識別する Prod ルートテーブルに新しいエントリを追加します。

- VPC には、同じアカウントに重複しない CIDR ブロックがあります。ルートテーブルには、すべての VPC のローカルルートが含まれます。

Jayendra’s Blog

この記事は自己学習用に「AWS VPC Peering – Certification(Jayendra’s Blogより)」を日本語に訳した記事です。

コメントを残す