Jayendra’s Blog

この記事は自己学習用に「AWS Intrusion Detection & Prevention System IDS/IPS(Jayendra’s Blogより)」を日本語に訳した記事です。

AWS 侵入検知 & 防止システム IDS/IPS

- 侵入防止システム IPS

- ネットワークトラフィックを監視および分析し、悪意のあるパターンや潜在的に有害なパケットを検出し、脆弱性の悪用を防止するアプライアンスです。

- ほとんどの IPS 提供ファイアウォール、統一された脅威管理とルーティング機能。

- 侵入検知システム IDS

- 環境を継続的に監視するアプライアンスまたは機能。

- 悪意のあるアクティビティ、ポリシー違反、またはシステムの侵入または侵害を試みるユーザーからのネットワーク & システム攻撃を検出したときにアラートを送信します。

- 分析用のレポートを生成します。

AWS IDS/IPS のアプローチ

ネットワーク TAP または SPAN

- 従来のアプローチでは、ネットワークテストアクセスポイント (TAP) またはスイッチポートアナライザ (SPAN) を使用して、すべてのネットワークトラフィックへのアクセスと監視を行います。

- AWS インターネットゲートウェイ (IGW) とエラスティックロードバランサーの間の接続は、すべてのネットワークトラフィックをキャプチャするための理想的な場所となります。

- ただし、SPANポート、ネットワークTAP、またはレイヤ2ブリッジの概念が存在しないため、IGW と ELB の間にこれを差し込む場所がありません

パケットスニッフィング

- プロミスキャスモードで動作している仮想インスタンスが、別の仮想インスタンス用のトラフィックを受信またはスニッフィングすることはできません。

- インターフェイスはプロミスキャスモードに配置できますが、ハイパーバイザーは、アドレス指定されていないインスタンスへのトラフィックを配信しません。

- 同じ物理ホスト上にある同じ顧客によって所有されている2つの仮想インスタンスであっても、互いのトラフィックをリッスンできない。

- したがって、プロミスキャスモードは許可されていません。

ホストベースのファイアウォール – フォワードデプロイ IDS

- インフラストラクチャで IDS ワークロードスケールを導入するすべてのインスタンスにネットワークベースの IDS を導入する。

- ホスト・ベースのセキュリティ・ソフトウェアは、ネットワーク・パケットの検査がソフトウェア・フリート全体に分散されるため、分散型で拡張性の高いアプリケーション・アーキテクチャに適しています。

- ただし、CPU を集中的に処理するプロセスは、1台のマシンごとにデプロイされます。

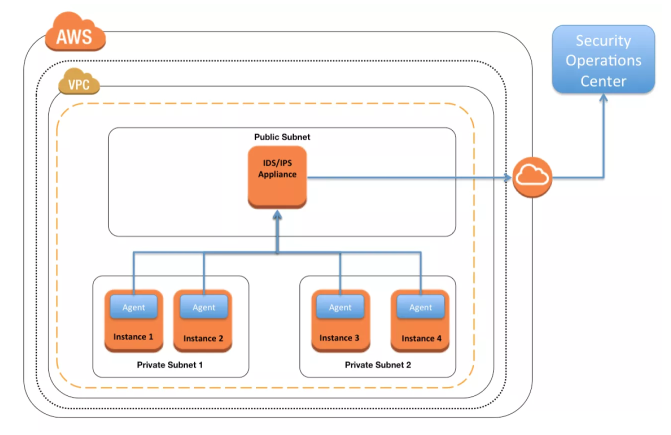

ホストベースのファイアウォール – トラフィックレプリケーション

- エージェントがすべてのインスタンスにデプロイされ、トラフィックのキャプチャとレプリケートを行い、集中分析を行います。

- ネットワークトラフィック分析の実際の作業負荷は、インスタンスではなく、別のサーバー上で実行されます。

- トラフィックのキャプチャとレプリケーションは、依然として CPU に負荷がかかります (特に Windows マシン上で)。

- トラフィックを分析するインスタンスへのトラフィックをキャプチャするインスタンスからの転送で、すべての受信パケットが複製されると、環境内の内部ネットワークトラフィックが大幅に増加します。

インラインファイアウォール – インバウンド IDS 層

- ロードバランサーがネットワーク分析を実行するインスタンスの層にすべての受信トラフィックを送信するアプリケーションアーキテクチャに、別の層を追加します。(例:サードパーティソリューションフォー fortigate)

- IDS のワークロードは、アーキテクチャ内で別のミッションクリティカルなエラスティック層を維持および管理する必要があるアーキテクチャの水平方向のスケーラブル層に分離されるようになりました。

AWS認定試験の練習問題

- 質問はインターネットから収集され、答えは自分の知識と理解に基づいてマークされます(これはあなたと異なる場合があります)。

- AWSサービスは毎日更新され、回答と質問はすぐに時代遅れになる可能性がありますので、それに応じて調査してください。

- AWSのアップデートのペースを追うためにAWS試験の質問は更新されないため、基礎となる機能が変更されても質問が更新されないことがあります。

- さらなるフィードバック、ディスカッション、修正を可能にします。

- Web 会社は、デプロイされた VPC に侵入検知と防止システムを実装することを検討しています。このプラットフォームは、VPC 内で実行されている数千のインスタンスに拡張する機能を備えている必要があります。彼らはどのようにこれらの目標を達成するために彼らのソリューションを設計する必要があります?

- 監視ソフトウェアを使用してインスタンスを構成し、Elastic ネットワークインターフェイス (ENI) をプロミスキャスモードパケットスニッフィングに設定して、VPC 全体のトラフィックを確認します。(受信または “盗聴” トラフィックをプロミスキャスモードで実行されている仮想インスタンス)

- 2番目の VPC を作成し、スケーラブルな仮想化 IDS/IPS プラットフォームが存在する2番目の VPC を使用して、プライマリアプリケーション VPC からすべてのトラフィックをルーティングします。

- ホストベースの ‘ route ‘ コマンドを使用して VPC 内で実行されているサーバーを、プラットフォームを通じてすべてのトラフィックをスケーラブルな仮想 IDS/IPS に送信するように構成する (ホストベースのルーティングは許可されていません)

- すべてのネットワークトラフィックを収集するエージェントを使用して各ホストを構成し、そのトラフィックを IDS/IPS プラットフォームに送信して検査を行います。

- 1つの VPC で、顧客 Web アプリケーションの侵入検知防止 (IDS/IPS) ソリューションを設計しています。インターネットからのトラフィックに対して IDS/IPS 保護を実装するためのオプションを検討しています。次のどちらのオプションを検討しますか。(2 つの回答を選択)

- VPC で実行されている各インスタンスに IDS/IPS エージェントを実装する

- 各サブネットのインスタンスを構成して、ネットワークインターフェイスカードをプロミスキャスモードに切り替え、ネットワークトラフィックを分析します。(受信または “盗聴” トラフィックをプロミスキャスモードで実行されている仮想インスタンス)

- Web アプリケーションの前で SSL リスナとの ElasticLoadBalanceを実装する (SSL を使用した ELB は IDS/IPSとして機能しません)

- リバースプロキシ層を Web サーバーの前に実装し、各リバースプロキシサーバーで IDS/IPS エージェントを構成する

コメントを残す