AWS セキュリティホワイトペーパー

AWS セキュリティホワイトペーパーは、認定の観点から最も重要なホワイトペーパーの1つです。

セキュリティ責任共有モデル

セキュリティ責任共有モデルでは、AWS はクラウドをサポートする基盤となるインフラストラクチャをセキュリティで保護する責任があり、クラウドに配置したりクラウドに接続したりすることに対して責任を負うものとします。

AWS のセキュリティ責任

- AWS は、AWS クラウドで提供されるすべてのサービスを実行するグローバルインフラストラクチャを保護する役割を担います。このインフラストラクチャは、AWS サービスを実行するハードウェア、ソフトウェア、ネットワーキング、および機能で構成されています。

- AWS は、さまざまなコンピュータのセキュリティ基準および規制に準拠していることを確認したサードパーティの監査人からの複数のレポートを提供します。

- AWS は、RDS、DynamoDB などのマネージドサービスと見なされる製品のセキュリティ構成を担当します。

- マネージドサービスの場合、AWS はゲストオペレーティングシステム (OS) やデータベースのパッチ適用、ファイアウォール構成、災害復旧などの基本的なセキュリティタスクを処理します。

顧客のセキュリティ責任

- EC2、VPC、S3 などのサービス (IaaS) 製品としての AWS インフラストラクチャは、完全に制御されており、必要なセキュリティ構成および管理タスクをすべて実行する必要があります。

- ゲスト OS (更新プログラムおよびセキュリティパッチを含む)、インスタンスにインストールされているアプリケーションソフトウェアまたはユーティリティの管理、および各インスタンスの AWS が提供するファイアウォール (セキュリティグループと呼ばれる) の構成

- これらのマネージドサービスのほとんどでは、リソースの論理アクセス制御を構成し、アカウントの資格情報を保護します。

AWS グローバルインフラストラクチャセキュリティ

AWS コンプライアンスプログラム

AWS がお客様に提供する IT インフラストラクチャは、セキュリティのベストプラクティスとさまざまな IT セキュリティ標準に合わせて設計および管理されています。

- SOC 1/SSAE 16/ISAE 3402 (旧 SAS 70)

- SOC 2

- SOC 3

- FISMA, DIACAP, and FedRAMP

- DOD CSM Levels 1-5

- PCI DSS Level 1

- ISO 9001 / ISO 27001

- ITAR

- FIPS 140-2

- MTCS Level 3

そして、以下を含むいくつかの業界固有の基準を満たしています。

- 刑事司法情報サービス (CJIS:Criminal Justice Information Services)

- クラウドセキュリティアライアンス (CSA:Cloud Security Alliance)

- 家族教育の権利とプライバシーに関する法 (FERPA:Family Educational Rights and Privacy Act)

- 健康保険の携行性と責任に関する法律 (HIPAA:Health Insurance Portability and Accountability Act)

- アメリカ映画協会 (MPAA:Motion Picture Association of America)

物理的および環境の安全保障

ストレージの廃止

- ストレージデバイスの耐用年数が終了すると、AWS プロシージャには、顧客データが未承認の個人に公開されないように設計された廃止プロセスが含まれます。

- AWS は DoD 5220.22-M(国家産業保全プログラム運用マニュアル.)または NIST 800-88(記録媒体のサニタイズ・ガイドライン)に詳述されているテクニックを使用して、廃止プロセスの一環としてデータを破壊します。

- 廃止されたすべての磁気記憶装置は、業界標準の実践に従って消磁され、物理的に破壊されます。

ネットワークセキュリティ

アマゾン企業の分離

- AWS プロダクションネットワークは、Amazon の企業ネットワークから分離されており、論理アクセス用の個別の資格情報セットを必要とします。

- Amazon の企業ネットワークはユーザー ID、パスワード、および Kerberos を使用しますが、AWS プロダクションネットワークでは踏み台ホストを介して SSH 公開鍵認証を必要とします。

ネットワークの監視と保護

AWS は、さまざまな自動監視システムを利用して、高いレベルのサービスパフォーマンスと可用性を提供します。これらのツールは、サーバーとネットワークの使用状況、ポートスキャンの動作、アプリケーションの使用状況、および不正な侵入の試行を監視します。ツールには、異常なアクティビティのカスタムパフォーマンスメトリックのしきい値を設定する機能があります。

AWS ネットワークは、従来のネットワークセキュリティの問題に対する保護を提供します。

- DDoS – AWS 独自の DDoS 対策の軽減技術を使用します。さらに、AWS のネットワークは複数のプロバイダにまたがるマルチホームであり、インターネットアクセスの多様性を実現します。

- 中間者攻撃 – AWS API は、サーバー認証を提供する SSL で保護されたエンドポイントを介して利用可能

- IP スプーフィング – AWS 制御のホストベースのファイアウォールインフラストラクチャは、インスタンスが独自のもの以外のソース IP または MAC アドレスを使用してトラフィックを送信することを許可しません。

- ポートスキャン – Amazon EC2 のお客様による未承認のポートスキャンは、AWS で許容される使用ポリシーに違反しています。AWS によって不正なポートスキャンが検出されると、停止してブロックされます。侵入/脆弱性テストは、ご自身のインスタンスでのみ実行でき、事前の承認が必須であり、AWS で許容される使用ポリシーに違反してはなりません。

- 他のテナントによるパケットスニッフィング – プロミスキャスモードで動作している仮想インスタンスが、別の仮想インスタンス用のトラフィックを受信または「スニッフィング」することはできません。 インターフェイスをプロミスキャスモードにすることはできますが、ハイパバイザは自分宛のものではないトラフィックを配信しません。 同じ物理ホスト上にある同じ顧客が所有する2つの仮想インスタンスでも、お互いのトラフィックを聞くことはできません。

安全な設計原則

AWS の開発プロセスは次のとおりです。

- AWS セキュリティチームによる正式な設計レビュー、脅威のモデル化、リスクアセスメントの完了など、セキュリティで保護されたソフトウェア開発のベストプラクティス

- スタティックコード分析ツールは、標準のビルドプロセスの一部として実行されます。

- 厳選された業界のエキスパートによる定期的な侵入テスト

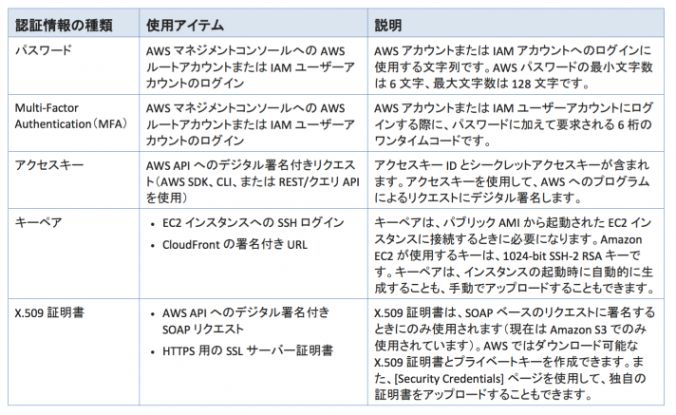

AWS アカウントのセキュリティ機能

AWS アカウントのセキュリティ機能には、アクセス制御のための資格情報、暗号化されたデータ転送のための HTTPS エンドポイント、個別の IAM ユーザーアカウントの作成、セキュリティ監視のためのユーザーアクティビティログ、および信頼できるアドバイザのセキュリティチェックが含まれます。

AWS クレデンシャル

個々のユーザーアカウント

Root アカウントを使用せずに、ユーザーごとに IAM ユーザーを作成し、独自の資格情報セットを提供し、ジョブ機能を実行するために必要な最小限の権限を付与します。

セキュアな HTTPS アクセスポイント

すべての AWS サービスによって提供される HTTPS を使用して、公開鍵暗号を使用して盗聴、改ざん、および偽造を防止するデータ転送用

セキュリティログ

Amazon CloudTrail を使用して、アカウント内の AWS リソースに対するすべてのリクエストのログを提供し、使用するすべての AWS リソースに対するすべての API 呼び出しに関する情報をキャプチャします (サインインイベントを含む)。

トラステッド・アドバイザのセキュリティチェック

AWS環境の検査に役立つトラステッド・アドバイザー・サービスを使用して、コストの最適化、システム・パフォーマンスの向上、またはセキュリティ・ギャップの解消の機会が存在する場合の推奨事項を提供する

AWS認定試験の練習問題

- 質問はインターネットから収集され、答えは自分の知識と理解に基づいてマークされます(これはあなたと異なる場合があります)。

- AWSサービスは毎日更新され、回答と質問はすぐに時代遅れになる可能性がありますので、それに応じて調査してください。

- AWSのアップデートのペースを追うためにAWS試験の質問は更新されないため、基礎となる機能が変更されても質問が更新されないことがあります。

- さらなるフィードバック、ディスカッション、修正を可能にします。

- 共有セキュリティモデルでは、AWS は次のセキュリティのベストプラクティスを担当します (該当するものをすべて確認してください)。

- ペネトレーションテスト

- オペレーティングシステムアカウントのセキュリティ管理 (ユーザーの責任)

- 脅威モデリング

- ユーザーグループのアクセス管理 (ユーザーの責任)

- スタティックコード分析 (AWS 開発サイクルの責任)

- 次のコンポーネントから成る AWS で Web アプリケーションを実行しています。エラスティックロードバランサー (ELB) Linux/PHP/Apache を実行する EC2 インスタンスの自動スケーリンググループ、およびリレーショナルデータベースサービス (RDS) MySQL。AWS の責任にどのセキュリティ対策が該当しますか?

- 最小特権アクセスの原則を適用して、EC2 インスタンスを一方的なアクセスから保護する (ユーザーの責任)

- IP スプーフィングまたはパケットスニッフィングから保護する

- EC2 インスタンスと ELB の間のすべての通信が暗号化されていることを保証する (ユーザーの責任)

- ELB に最新のセキュリティパッチをインストールします。RDS および EC2 インスタンス (ユーザーの責任)

- AWS では、どのセキュリティ面がお客様の責任ですか。4つの回答を選択

- コンピューティングリソースへの物理アクセスの制御 (AWS の責任)

- EC2 インスタンスのオペレーティングシステムでのパッチ管理

- EBS (エラスティックブロックストレージ) ボリュームの暗号化

- IAM 資格情報のライフサイクル管理

- ストレージ・デバイスの停止 (AWS の責任)

- セキュリティグループと ACL (アクセス制御リスト) の設定

- AWS で許容される使用ポリシーに従って、EC2 インスタンスの侵入テスト:

- AWS によって実行され、お客様のリクエストに応じて AWS によって実行されることがあります。

- AWS によって実行される場合があり、AWS によって定期的に行われます。

- すべての状況下で明示的に禁止されています。

- AWS の事前承認を得て、お客様が独自のインスタンスで実行することができます。

- EC2のインスタンスから実行された場合にのみ、独自のインスタンスで顧客によって実行されることがあります。

- AWS がデータセキュリティのために実行する操作プロセスはどれですか。

- AES-256 任意の共有ストレージデバイスに保存されたデータの暗号化 (ユーザーの責任)

- 業界標準のプラクティスを使用したストレージ・デバイスの廃止

- EBS ボリュームと EBS スナップショットのバックグラウンドウイルススキャン (ユーザーインスタンスで AWS によってウイルススキャンが実行されない)

- 複数の AWS リージョン間でのデータのレプリケーション (AWS は、ユーザーが実行しない限り、リージョン間でデータをレプリケートしません)

- EBS ボリュームがアンマウントされたときの EBS データのセキュアなワイプ (アンマウント時に EBS ボリュームでデータが消去されず、他の EC2 インスタンスでマウント可能)

リファレンス

Jayendra’s Blog

この記事は自己学習用に「AWS Security – Whitepaper – Certification(Jayendra’s Blogより)」を日本語に訳した記事です。

コメントを残す